Veränderungen gegenüber 2018

Zunächst stellen die Autoren der Studie fest, dass im Jahr 2019 im Vergleich zum Vorjahr eine Abnahme bestimmter Bedrohungstypen festzustellen war: So seien insbesondere die Infektionen mit sogenannter Ransomware sowie die Anzahl neu erschienener Handy-Malware-Ausgaben unter Android „signifikant zurückgegangen“. Grund hierfür seien Verbesserungen in den Sicherheitsschichten des mobilen Betriebssystems.

Kein Anlass für Entwarnung bei mobiler Sicherheit

Dennoch gäbe es keinen Anlass für Entwarnung: Bugs und Infektionen erschienen in immer neueren und besseren Modifikationen. Malware für mobile Endgeräte niste sich nun auch langfristig in den Devices ein, um dort User auszuspionieren und letztendlich Daten, Zugänge oder Zahlungsmittel abzugreifen.

Gefälschte Apps seine nach wie vor in verschiedenen App-Marktplätzen zu finden. Banking-Trojaner gäben sich plattformübergreifend als legitime Anwendungen aus. Und betrügerische Anzeigen (Stichwort: „Ad Fraud“) griffen nicht nur Daten ab und störten die Performance, sondern erschütterten auch das Vertrauen der Nutzer*innen in mobile Technologien.

Mobile Bedrohungen für iOS-Devices

Die Analysten fanden Authorisierungsschwachstellen in mobilen Anwendungen, namentlich beim chinesischen Messenger WeChat und beim ebenfalls chinesischen Onlinebezahldienst Alipay. Hier nutzen Cyberkriminelle die Methode des sogenannten URL-Hijackings, um sich in die Accounts von Zielpersonen einzuloggen.

Im Jahr 2019 registrierten die Sicherheitsspezialisten von Trend Micro 128 veröffentlichte Tools für das Jailbreaking von iOS-Geräten. Durch ein Jailbreak entstehen potenziell erhebliche Sicherheitslücken auf den Geräten. Im Unternehmenseinsatz können diese Devices dank spezieller Funktionen in der Mobile-Device-Management-Software allerdings im Firmennetzwerk gesperrt werden.

Auch bei den Apple-Entwicklungen FaceTime (CVE-Identifikationsnummer: CVE-2019-8648; auf Apple-Watch-Modellen) und iMessage wurden Sicherheitsrisiken identifiziert. Hier genügt bereits das Empfangen einer infizierten Nachricht und das Öffnen der App – eine Interaktion mit der Nachricht selbst ist seitens des Nutzers nicht erforderlich, um den Schadcode zu installieren. Apple hat diese Lücken mit Patches mittlerweile geschlossen.

„No user interaction is needed for the said bugs; the attacker can simply send a specially crafted message and it will automatically execute once the user opens the app.“

Mobile Bedrohungen für Android-Devices

Unter Android wurden unter anderem zwei hochriskante Schwachstellen bei WhatsApp entdeckt. Die erste (CVE-Identifikationsnummer: CVE-2019-3568) erlaubt mittels eines Anrufs die Ausführung von Code und letztendliche die Übernahme des betroffenen Geräts, wenn zuvor ein spezielles Datenpaket übermittelt wurde – der Anruf muss dazu nicht einmal entgegengenommen werden. Der Exploit läuft auch unter iOS.

Die zweite Schwachstelle (CVE-2019-11932) nutzt manipulierte GIFs in WhatsApp, um auf betroffenen Geräten Code auszuführen.

Weitere Sicherheitsrisiken (CVE-2019-1105, CVE-2019-11707) wurden auch für JavaScript identifiziert, auch hier droht die Ausführung von Schadcode auf den betroffenen Geräten. Ein weiterer Exploit namens Strandhogg hingegen kapert legitime Apps, um Daten abzugreifen oder den User dazu zu bringen, Zugriffe zu gestatten. Auch das Binder-Framework unter Android geriet ins Visier der Analysten: Hier können beispielsweise Zugriffsrechte unerlaubt eskaliert werden. Weitere hardwareseitige Schwachstellen wurden bei Bluetooth (CVE-2019-9353) und im Android-Kernel unter Video4Linux entdeckt.

Gezielte Angriffe (Targeted Attacks)

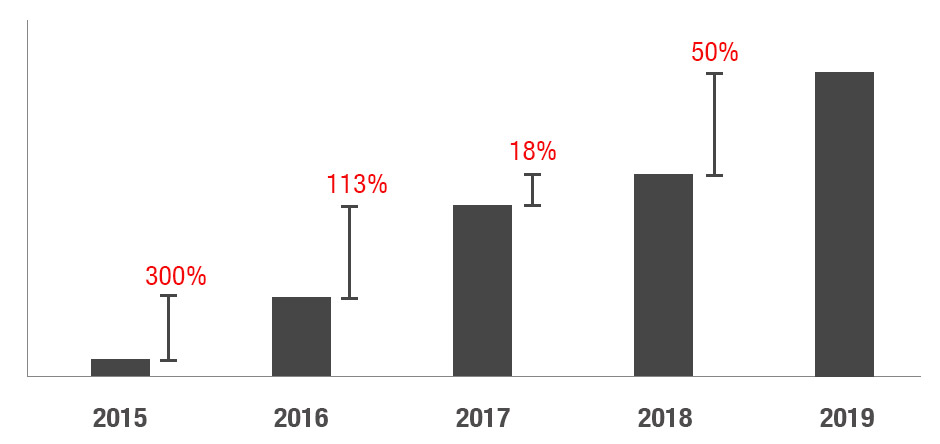

Die Spezialisten von Trend Micro widmen sich dann dem sogenannten Ad Fraud und schließlich den sogenannten Targeted Attacks. Diese gezielten Angriffe werden oft als ganze Kampagnen angelegt. Seit 2015 stellten die Analysten eine Zunahme dieser Kampagnen um 1.400 Prozent fest.

Prozentuale Zunahme gezielter Attacken (Grafik: Trend Micro)

Diese Kampagnen werden stetig verbessert und setzen Taktiken und Techniken wie Social Engineering und Watering-Hole-Attacken ein. Häufig werden soziale Netzwerke für die Verbreitung genutzt.

Im Jahr 2019 registrierten die Trend-Micro-Analysten unter anderem die Cyberspionage-Kampagne Bouncing Golf, die Militärangehörige im Nahen Osten targetierte. Dabei wurden nur scheinbar legitime Apps, die aber Schadcode enthielten, auf Webseiten außerhalb der App-Stores angeboten. Das Angebot wurde über soziale Netzwerke massiv beworben und entsprechend weit verbreitet.

Weitere gezielte Angriffe beinhalteten beispielsweise Spyware, die über als Google-Seiten maskierte Phishing-Websites angeboten wurde. Spyware wird teilweise in sehr hohen Fallzahlen heruntergeladen, was zu einem massiven Abfluss von Nutzerdaten führt. Unter anderem werden dabei auch durch fingierte Pop-ups Log-in-Daten zu Facebook- und Google-Profilen abgegriffen.

Ausblicke und Trends bei mobiler Sicherheit

Die Omnipräsenz von Smartphones und Tablets in allen Lebensbereichen macht mobile Plattformen natürlich zum lohnenden Ziel für Cyberkriminelle aller Art. Bedienungsfehler, riskantes Nutzerverhalten wie Jailbreaking oder Rooten sowie das Herunterladen von Apps aus unsicheren Quellen erleichtern das Infiltrieren von Smart Devices als Eintrittspunkt für cyberkriminelle Aktivitäten. Unternehmen tun sich mit den Herausforderungen rund um die Integration mobiler Endgeräte nicht leicht und bieten Angreifern noch zu viele Möglichkeiten.

Trend Micro erwartet einen weiteren Anstieg der Cyberspionage-Attacken in absehbarer Zukunft. Weiter gehen die Analysten von einer weiteren Verfeinerung aus, was die Technik, Verbreitung, Targeting und Informationsbeschaffung bei den Kampagnen angeht. Politische und militärische Konflikte könnten zu einer weiteren Verschärfung führen, wenn staatliche Akteure sich dieses Instrumentariums ebenfalls bedienen.

Eine weitere Ausbreitung befürchten die Analysten durch die stetig sinkenden Einstiegshürden für Cyberkriminelle: So sind zahlreiche Open-Source-Lösungen verbreitet, bei denen es kaum noch echte Progammierarbeit zu leisten gibt.

Da immer mehr Desktop-Anwendungen und -Dienste auch mobil verfügbar werden, könnten Konfigurationsfehler und Datenlecks zur wahren Fundgrube für Kriminelle werden: Die Mobilgeräte können so als Hintereingänge verwendet genutzt werden, um Daten abfließen zu lassen oder Unternehmen zu erpressen. Gerätehersteller und Software-Schmieden müssten daher gleichermaßen auf Security by Design setzen und weitreichende Sicherheitsmaßnahmen von Beginn an implementieren.

Für die Nutzer*innen bedeutet dies: mehr Aufmerksamkeit, weniger Risikobereitschaft im Umgang mit Devices und Apps. Unternehmen hingegen sollten ihre Mobilstrategien auf den Prüfstand stellen und bei der Anpassung ihrer Sicherheitsvorgaben flexibler werden, insbesondere bei Bring-your-own-Device-Szenarien.

Lies hierzu auch: „BYOD ist tot.“ Ein Nachruf.

Weblinks: Trend Micro Mobile Threat Report 2019

- Exzerpt der Mobile-Threat-Studie im Original (englisch)(trendmicro.com)

- CVE (Common Vulnerabilities and Exposures) (cve.mitre.org)

- CVE (Common Vulnerabilities and Exposures) (wikipedia.org)

- Trend Micro (deutsche Unternehmenswebsite)

- Mobile Sicherheit: So sichern Sie Ihre Firmenhandys (everphone.com)