Sicherheitslücken durch Mobilgeräte

Der Albtraum für viele Systemadministratoren: Mitarbeiter*innen setzen private mobile Endgeräte unkontrolliert im Unternehmen ein und bieten dadurch Angriffsflächen für Viren, Hacker, Wirtschaftsspione oder andere Übel. Datendiebstahl, Datenverlust, Identitätsdiebstahl, Erpressungen durch Ransomware und Produktivitätseinbußen durch Geräteausfälle sind dabei die größten Bedrohungen, denen sich Unternehmen gegenübersehen.

In vielen Firmen gibt es dennoch – auch mangels klarer Unternehmensvorgaben – so gut wie keine Transparenz über die Konfiguration oder sogar nur die Anzahl der eingesetzten Mobile Devices im Rahmen von BYOD („Bring your own Device“). Dieses „Dark-BYOD“ kann man als Spezialfall der sogenannten Schatten-IT betrachten.

Unter solchen Voraussetzungen lässt sich natürlich keine IT-Landschaft vernünftig absichern. Die mobile Sicherheit leidet zusätzlich, wenn die Angestellten nur wenig für die Belange der IT-Security sensibilisiert sind.

Das öffnet dann nicht nur Angreifer*innen Tür und Tor, sondern kann auch im Rahmen von DSGVO-Datenschutzkontrollen zu empfindlichen Strafen führen. Daher sollten dem Problembewusstsein konkrete Schritte für die Mobile Security umgehend folgen.

Mobile Security: planen und umsetzen

Die Sicherheit der eingesetzten Mobilgeräte muss zu einem integralen Bestandteil des IT-Sicherheitsmanagements werden. Will man durch den Einsatz mobiler Geräte die IT-Sicherheit des Unternehmens nicht kompromittieren, empfiehlt es sich, einen konkreten Maßnahmenplan zu erstellen und diesen dann auch konsequent umzusetzen.

Hier einige Tipps.

Mobile-Device-Vergabemodell überdenken

„Bring your own Device“ ist beliebt: Bei Arbeitgebern, weil sie sich die Anschaffungskosten für die Geräte sparen. Bei Arbeitnehmer*innen, weil sie mit einem vertrauten Gerät leichter produktiv arbeiten können.

Demgegenüber steht erstens das ungute Gefühl bei vielen Mitarbeiter*innen, wenn sie einer*m Admin ihr persönliches Smartphone für die Dauer notwendiger Anpassungen am Gerät übergeben müssen. Und zweitens der Overhead in der IT zur sicheren Einbindung.

Die Aufwände beim Handling (Compliance-Konfigurationen, Autorisierungen, Registrierung, Authentifizierung) und die Belange der Mobile Security können gute Gründe sein, ein anderes Deployment-Modell als BYOD in Betracht zu ziehen: beispielsweise „Choose your own Device“ (CYOD).

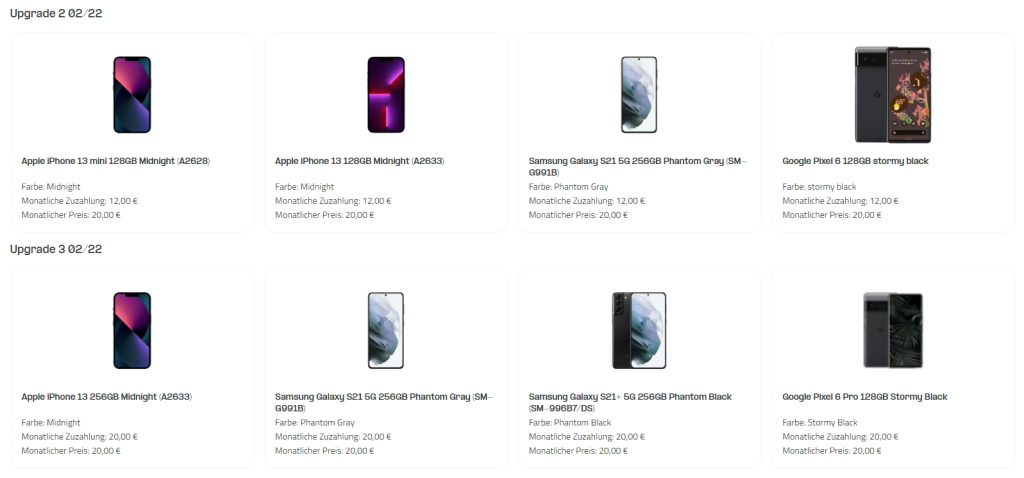

In CYOD-Szenarien suchen sich Angestellte ihr Firmenhandy selbst aus

Bei CYOD werden Firmengeräte ausgegeben, die von Beginn an sicher in die IT-Umgebung integriert sind, und von den Mitarbeiter*innen auch privat genutzt werden können (mehr dazu erfährst du in unserem MDM-Whitepaper – klicke hier für den Download.

Keine unkontrollierte Privatnutzung von Firmengeräten

Setzt das Unternehmen auf Firmengeräte, ist es nicht ratsam, den Mitarbeiter*innen die private Verwendung dieser Geräte unkontrolliert zu erlauben. Das können Arbeitgeber schon deswegen nicht wollen, weil sich bereits durch eine fehlende Kontrolle eine sogenannte „betriebliche Übung der Privatnutzung“ juristisch begründen kann.

Diese wiederum kann bei arbeitsrechtlichen Auseinandersetzungen zur Rechtsgrundlage für eine private Nutzung werden – selbst wenn das Unternehmen diese aus Gründen der Mobilgeräte-Sicherheit gar nicht gestatten will.

Die auf dem Gerät gespeicherten Privatdaten machen allerdings Kontrollen und auch den Zugriff auf Unternehmensdaten (zum Beispiel im Krankheitsfall) datenschutzrechtlich problematisch. Neben Verstößen gegen die seit Mai 2018 gültige EU-DSGVO (noch im selben Jahr begannen die ersten Datenschutzkontrollen) können Unternehmen im schlimmsten Fall sogar einen Straftatbestand erfüllen (Verletzung des Post- oder Fernmeldegeheimnisses, § 206 StGB). Mehr zu den arbeitsrechtlichen Hintergründen kannst du in diesem Artikel zur Privatnutzung des Smartphones lesen.

Mobilgeräteverwaltung vereinfachen (Mobile Device Management)

Wird die Mobilgeräteverwaltung mit Excel oder anderen Hilfslösungen organisiert, sinkt die Transparenz über die aktuell verwendeten Geräte, Rufnummern, Tarife, Betriebssysteme etc. schnell – und zwar umso schneller, je mehr Devices im Unternehmen verwendet werden.

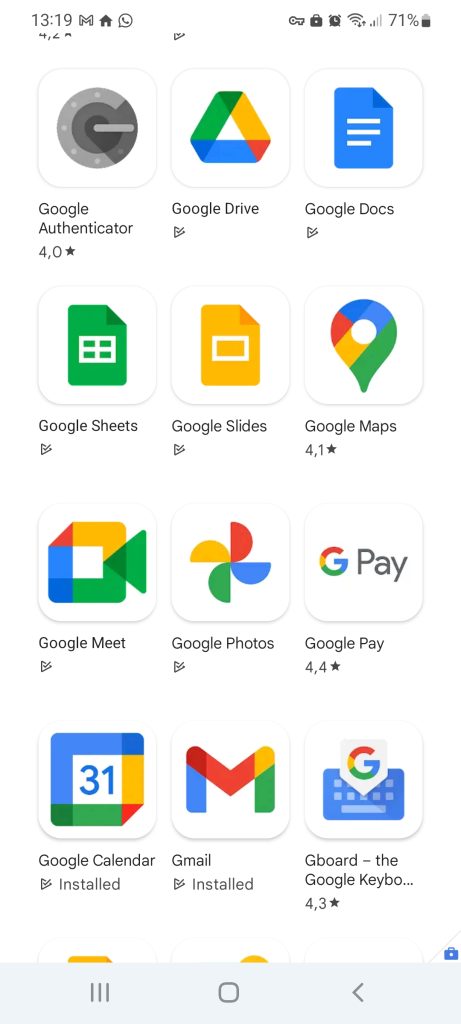

Es empfiehlt sich daher der Einsatz einer dedizierten Mobile-Device-Management-Software, um den Aufwand bei der Mobilgeräteverwaltung in den Griff zu bekommen. MDM-Lösungen sind meist Teil eines übergeordneten Enterprise-Mobility-Managements. Sie vereinfachen die Geräteregistrierung (Enrollment) und sparen durch die automatische Konfiguration der registrierten Geräte (zum Beispiel für E-Mails, WLAN, VPN) sehr viel Zeit in der IT-Abteilung ein.

Belegschaft für Mobile Security sensibilisieren

Ein enorm wichtiger Faktor ist das Sicherheitsbewusstsein bei den Beschäftigten, insbesondere bei geschäftlich genutzten Privatgeräten.

Hier gibt es oft Wissensdefizite. Die Probleme fangen mit dem Einsatz schwacher Passwörter an, gehen über ignorierte Updates des mobilen Betriebssystems und anderer Software („Patches“) und hören bei der gedankenlosen Installation unsicherer und datenhungriger mobiler Apps aus App-Story wie Google Play (oder schlimmer noch: Direkt-Downloads von Anwendungsdateien aus den Tiefen eines obskuren Forums) auf.

Angestellte sollten deshalb genau darüber aufgeklärt werden, was sie dürfen und was sie nicht dürfen. Das kann ganz einfache Arbeitsanweisungen bedeuten:

- Wie wähle ich ein sicheres Passwort?

- Welchen Passwort-Manager kann ich gegebenenfalls verwenden?

- Gibt es im Unternehmen eine Single-Sign-on-Lösung?

- Welche Apps sind erlaubt, welche sind tabu?

Macht eurem Team klar, dass das Installieren nicht genehmigter Apps nicht nur aus Sicherheitsgründen ein No-go ist, sondern auch ernste arbeitsrechtliche Konsequenzen haben kann.

Privaten und geschäftlichen Bereich mit Container-Lösung trennen

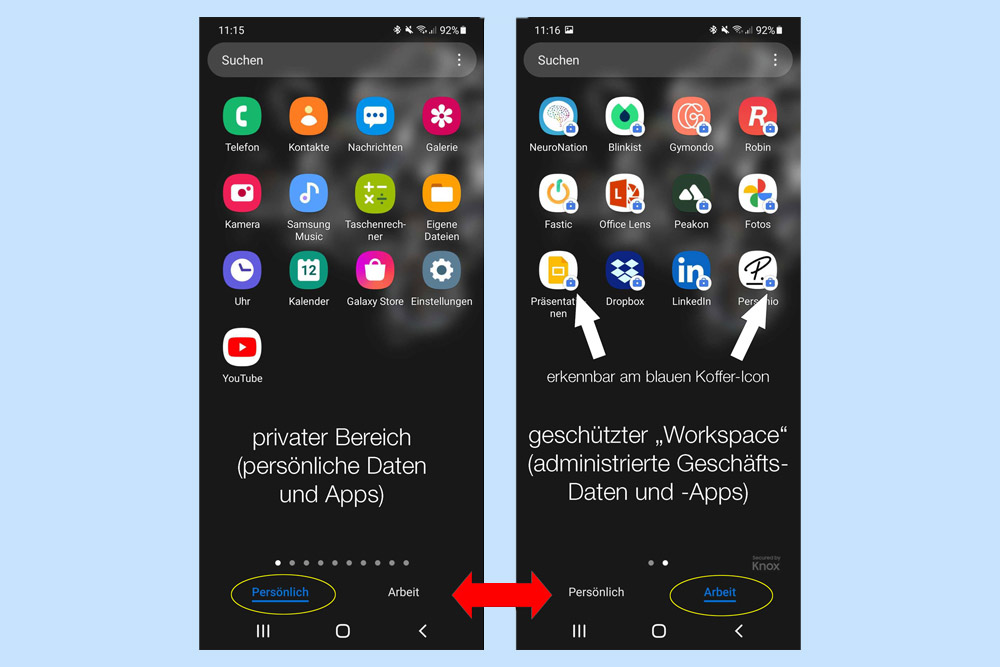

Eine mögliche technische Lösung für Mobile Security ist das Installieren eines sogenannten Sicherheits-Containers, der einen verschlüsselten Workspace für die Geschäftsanwendungen vom Rest des Mobilgeräts ‚abtrennt“. Vielleicht ist dir dieser Ansatz unter dem Namen „Sandboxing“ oder „Containerisierung“ bekannt.

Da Daten aus diesem Business-Bereich nicht einfach in den privaten Teil des Geräts kopiert werden können und die IT-Admins festlegen können, welche Apps im Workspace überhaupt installiert werden können, sind die unternehmensrelevanten Daten in diesem isolierten Bereich vor Missbrauch geschützt.

Es gibt zahlreiche Drittanbieter von Container-Apps. Die Smartphone-Hersteller sowie die Anbieter mobiler Betriebssysteme bieten aber auch native Container-Lösungen an, diese heißen:

- Knox (Samsung)

- iOS Business Container (Apple)

- Secure Work Space (BlackBerry)

- InTune (Microsoft)

Ein weiterer Vorteil von Sicherheitscontainern: Konfiguration und Rollout neuer Geräte werden einfacher; dies reduziert Aufwände in der IT und senkt Kosten.

Mobile-Security-Aufwand im Auge behalten

Denn sollen mitgebrachte Privatgeräte sicher eingebunden werden, bedeutet dies in der Regel, dass die IT die Smartphones einzeln und „händisch“ integrieren muss. Bei großer Heterogenität der Gerätelandschaft, wie sie in BYOD-Szenarien zu erwarten ist, ist dies eine echte Herausforderung.

Unserer Erfahrung nach fallen bei IT-Fachkräften bis zu fünf Stunden Arbeitszeit pro Jahr und Gerät dafür an. Legt man diese Zahl zugrunde, ist ab gut 200 Firmensmartphones eine IT-Fachkraft in Vollzeit mit Mobile-Device-Management beschäftigt.

Unternehmen sind hier gut beraten, diesen Aufwand zu analysieren und gegebenenfalls BYOD-Szenarien auch kritisch zu hinterfragen. Hier gibt es oft erhebliches Einsparpotenzial, zum Beispiel, wenn Firmenhandys gemietet werden.

Für klare Mobile-Security-Vorgaben sorgen

Fehlen klare Unternehmensvorgaben zur Privatnutzung eines Diensthandys, sollte der Arbeitgeber hier zügig handeln und Regelungen zur privaten Nutzung klar und deutlich kommunizieren:

- Dürfen die Geräte privat überhaupt genutzt werden?

- Was bedeutet die private Nutzung konkret?

- Welche Kontrollmöglichkeiten kann und muss der Arbeitgeber haben?

- Müssen Arbeitnehmer*innen aktiv bei der Sicherung des Smartphones mitwirken (zum Beispiel Apps oder Betriebssystem aktuell halten, Passwörter in bestimmten Abständen ändern etc)?

Eine Möglichkeit, hier für Klarheit zu sorgen, ist eine Nutzungsvereinbarung für Firmengeräte. Es gibt aber auch technische Möglichkeiten für die saubere Trennung von privaten und geschäftlichen Daten und einen hohen Grad an Mobiler Sicherheit (Mobile Security), wie zum Beispiel den Einsatz von Container-Lösungen oder eben gleich eines Mobile-Device-Managements.