Das Smartphone des reichsten Mannes der Welt wurde gehackt. Als Unternehmer sollte uns dies Anlass genug sein, über unsere Nutzungsgewohnheiten nachzudenken – und über die Sicherheit mobiler Endgeräte. Ein Kommentar von Jan Dzulko.

Jeff Bezos und der Hack auf sein iPhone

Zunächst einmal: Was ist denn eigentlich passiert? Die Geschichte rund um das Bezos-Smartphone gleicht mittlerweile einem Spionagethriller.

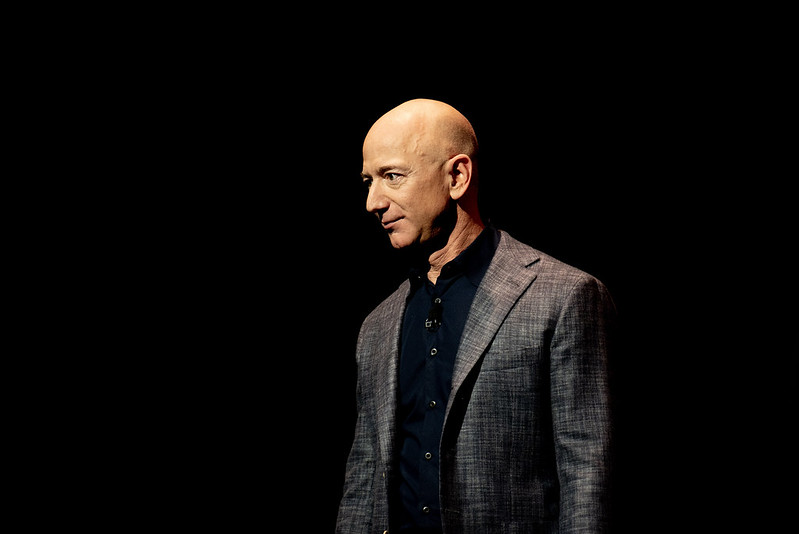

Jeffrey „Jeff“ Bezos ist als Amazon-Chef nicht nur reichster Mann der Welt, sondern auch Eigentümer der „Washington Post“. Als solcher geriet er ins Visier saudi-arabischer Interessen. Hintergrund: Der später ermordete Journalist Jamal Khashoggi veröffentlichte dort kritische Beiträge, insbesondere mit Bezug auf den saudischen Kronprinzen, Mohammed bin Salman.

Jeff Bezos, Gründer des Onlineversandhändlers Amazon (Foto: Daniel Oberhaus)

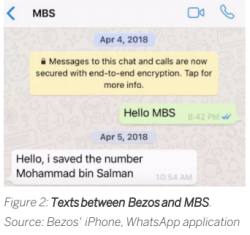

„Hello, I saved the number“

Bei einem persönlichen Treffen Bezos‘ mit Mohammed bin Salman tauschte Bezos im April 2018 Telefonnummern mit diesem aus. Über WhatsApp erhielt Bezos von „MbS“ im weiteren Verlauf mehrere Nachrichten.

Screenshot aus dem Textverlauf zwischen Bezos und bin Salman (Quelle: FTI-Bericht1)

WhatsApp-Exploit über Pegasus-Virus

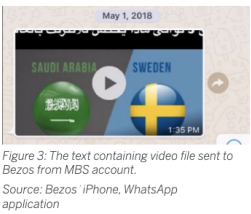

Eine Video-Nachricht vom 1. Mai 2018 enthielt nach heutigem Kenntnisstand eine versteckte „Pegasus“-Malware, die Bezos durch Abspielen des Videos unbemerkt auf seinem iPhone X installierte.

Voransicht des etwa 4 MB großen Videos (Quelle: FTI-Bericht1)

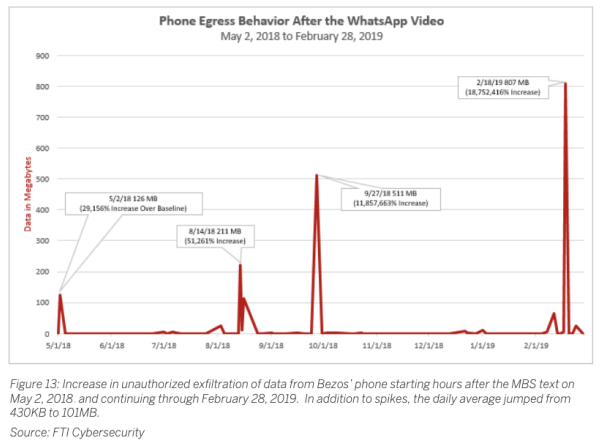

Es ist nicht das erste Mal, dass über die Messenger-App, die heute zu Facebook gehört, Sicherheitslücken („Exploits“) ausgenutzt wurden. Bezos‘ Apple-Smartphone begann unmittelbar nach dem Download, Daten in erheblichem Umfang (mehrere Gigabyte) an Unbekannte zu versenden.

Dieser Graph veranschaulicht den Datenabfluss von Bezos‘ iPhone X nach dem 1. Mai 2018

(Quelle: FTI-Bericht1)

Zu diesen Daten gehörten unter anderem persönliche SMS-Nachrichten sowie freizügige Fotos des damals noch verheirateten Bezos, die er an seine damalige Geliebte und jetzige Lebensgefährtin Lauren Sánchez schickte.

Wie im Film: Erpressung, Nötigung, Mord

Wenig später wurden einige Bezos-SMS an Sánchez vom Boulevardblatt „National Enquirer“ veröffentlicht. Bezos ging der Quelle nach; im Verdacht stand zunächst Sánchez‘ Bruder. Allerdings wurde Bezos vom Enquirer unter Druck gesetzt, die Nachforschungen einzustellen. Ansonsten drohe die Veröffentlichung weiteren Materials.

Bezos kam dem jedoch nicht nach, sondern ergriff die Initiative und warf in einem Beitrag auf Medium vom 9. Februar 2019 dem Enquirer und seinem Verlagschef David Pecker offen Erpressung vor. Pecker ist dafür bekannt, dem US-Präsidenten Donald Trump nahezustehen, der wiederum gute Beziehungen zu Saudi-Arabien pflegt.2

Eine forensische Analyse des iPhones durch das Unternehmen FTI Consulting identifizierte anschließend die erwähnte Video-Nachricht des Kronprinzen als wahrscheinliche Quelle der Spyware. Am 21. Januar 2020 berichtete auch der britische „Guardian“ dann, dass der Social Hack „mit hoher Wahrscheinlichkeit“ aus der Nachricht des Kronprinzen stamme.3 Ein saudisches Demento folgte umgehend.4 Der Verdacht wird allerdings mittlerweile durch einen Bericht der UNO offiziell bestätigt.5

Exclusive: Amazon boss Jeff Bezos’s phone ‚hacked by Saudi crown prince‘ https://t.co/C0VcEJpKHk

— The Guardian (@guardian) January 22, 2020

Was dieser Hack bedeutet

Der Vorfall ist zwar noch nicht vollständig aufgeklärt. Einiges liegt noch im Dunkeln, auch verhärtet sich der Verdacht gegen Sánchez‘ Bruder, er habe doch Privates weitergeleitet.6

Die Forensiker, die das mutmaßlich gehackte Smartphone von Jeff Bezos untersucht haben, haben wohl nicht alle Mittel ausgeschöpft. Ihr Report ist öffentlich. Read more https://t.co/K0TYqBFUVa… https://t.co/ih2rMFQVWK pic.twitter.com/43V8o7IeQL

— Digital Dynasty (@DigitalDynasty4) January 23, 2020

Klar dürfte aber sein: Wenn das Smartphone des reichsten Mannes der Welt gehackt werden kann, ist im Prinzip kein mobiles Endgerät sicher. Es ist nur eine Frage der investierten Ressourcen und der (cyber-)kriminellen Energie, ob und wann ein solcher Zugriff auf die persönlichen Daten erreicht werden kann.

Gerätesicherheit muss systematisch erhöht werden

Im Umkehrschluss bedeutet dies: Die Sicherheit der mobilen Endgeräte im Unternehmen muss systematisch erhöht werden. Man darf es potenziellen Angreifern nicht zu einfach machen.

Dies bezieht sich auf viele Aspekte: von der Sensibilisierung der User (Stichwort: Social Hacking) über die Schaffung unternehmensweiter Sicherheitsrichtlinien (Stichwort: Mobile Security) bis zum sicheren Sandboxing unternehmenskritischer Anwendungen und Zugänge auf den Firmengeräten selbst (Stichworte: Containerisierung, Mobile Application Management).

Stellen Sie Ihre Mobile Strategy vom Kopf auf die Füße

Was wir bei Everphone oft beobachten: Die Mobilstrategie steht quasi Kopf.

So werden hochrangige Mitarbeiter (C-Level) mit Zugriff auf kritische oder sensible Unternehmensdaten gerne mit den weitreichendsten Rechten und daher den laxesten Sicherheitsvorkehrungen versehen oder verwenden einfach ihr Privatgerät auch für den Job.

Einfache Angestellte hingegen werden oft mit stark restringierten Smartphones oder Tablets ausgerüstet, die sie beispielsweise privat gar nicht nutzen können oder aufgrund der Beschränkungen dann nicht nutzen wollen.

Dass dies so nicht zweckdienlich ist, sagt einem nicht nur das Gefühl – auch die Empfehlungen des Bundesamts für Sicherheit in der Informationstechnik (BSI) lauten dahingehend anders. Das BSI teilt Angestellte in drei Sicherheitsstufen ein. Das Prinzip: Je höher der Rang, desto strenger müssen auch die anzulegenden Sicherheitsrichtlinien sein.

BYOD-Szenarien kritisch betrachten

Die größte Gefahr besteht, wenn Endgeräte gar nicht vom Unternehmen administriert, sondern ohne Wissen der IT-Fachabteilung von den Anwendern oder Anwendergruppen selbstständig in Gebrauch genommen werden. Man spricht hier auch von Schatten-IT oder im Fall „mitgebrachter“ Smartphones auch von „Dark BYOD“. Das BYOD steht für „Bring Your Own Device“.

Und wenn der Vorstand das macht, weil er verständlicherweise keine Lust darauf hat, zwei Smartphones mit sich herumzutragen, dann widerspricht halt niemand. Aber: Die Analysten von Gartner schätzen, dass ein Drittel der erfolgreichen Attacken gegen Unternehmen über solche „Schattengeräte“ erfolgt.

Mit privat nutzbaren, administrierten Firmengeräten lässt sich dieses Problem allerdings leicht lösen. Das Konzept nennt sich „Choose Your Own Device“ und lässt sich vom Vorstandsvorsitzenden bis zum Werkstudenten ausrollen.

Schatten-IT abstellen

Gegen Schatten-IT müssen Unternehmen also aktiv vorgehen. Wenn mobile Endgeräte für die Firma eingesetzt werden, müssen im Interesse von Datenschutz und Datensicherheit zielführende Vorkehrungen für ihre sichere Einbindung getroffen werden. Ein wichtiges Instrument zur sicheren Verwaltung von Firmenhandys ist dabei ein sogenanntes „Mobile Device Management“.

Ein „MDM“ richtet auf dem Firmengerät einen geschützten Bereich für die Unternehmensdaten ein. Die Software sorgt dafür, dass nur von der Unternehmens-IT freigegebene Apps verwendet werden können. Eine Verknüpfung zu den Daten aus dem privaten Bereich besteht hingegen nicht. So wird bereits verunmöglicht, dass privat eingesetzte Apps Zugriff auf Unternehmensdaten erhalten, was den Datendiebstahl bereits erheblich erschwert.

Ob von Jeff Bezos‘ Handy auch Unternehmensdaten abgeflossen sind, wissen wir heute noch nicht. Eine Warnung an alle Unternehmer sollte dies dennoch sein: Um sensible Daten zu schützen, müssen wir alle Maßnahmen treffen, um den höchsten Sicherheitsstandard für unsere Geräte zu erreichen. Denn außer politischen Interessen gibt es ja auch noch wirtschaftliche, die ebenfalls in Cyber-Attacken auf Endgeräten via Social Hacks münden können.

Weblinks: Der Smartphone-Hack bei Jeff Bezos

- 1 Forensischer Report des Bezos-Phones der Firma FTI (PDF – 4,9 MB)

- 2 US-Verleger gibt Wahlkampfhilfe für Trump zu (spiegel.de)

- 3 Jeff Bezos‘ phone hacked by saudi crown prince (The Guardian)

- 4 Saudi-Arabien dementiert Hackerangriff auf Amazon-Chef (zeit.de)

- 5 UN experts call for investigation into allegations that Saudi Crown Prince involved in hacking of Jeff Bezos’ phone (United Nations Human Rights Comittee)

- 6 Intimate photos of Jeff Bezos and Lauren Sanchez came from messages she sent to her brother (Business Insider)

- Jetzt offiziell: Saudi-Prinz hackt Amazon-Boss Jeff Bezos über WhatsApp (Hessische/Niedersächsische Allgemeine)

- Jeff Bezos, blackmail and the saudi crown prince (Deutsche Welle)

- WhatsApp auf dem Firmenhandy – wo ist das Problem? (everphone.com)

- How Jeff Bezos‘ iPhone X was hacked (New York Times)

- Should You Reconsider Using WhatsApp After the Jeff Bezos Hack? (Time)

- Wie das Smartphone von Jeff Bezos gehackt werden konnte (handelsblatt.com)

- Die WhatsApp, die aus Riad kam (quantara.de)

- Jeff Bezos’s phone hacking explained: What you need to know for your own security (CNN)

- Chronologie des Hackerangriffs auf Amazon-Chef Bezos (spiegel.de)